Erfahren Sie, wie Sie den Fehler „Start PXE over IPv4“ in Windows 11 und 10 schnell beheben und Boot-Probleme zuverlässig lösen können.

Der Hinweis „Start PXE over IPv4“ erscheint beim Hochfahren von Windows 11 oder Windows 10, wenn der Rechner versucht, über das Netzwerk zu starten. Meist steckt ein Problem mit der Boot-Reihenfolge, der Festplatte oder dem BIOS/UEFI dahinter.

Dieser Leitfaden zeigt verständlich und Schritt für Schritt, wie Sie die Ursache finden und den normalen Systemstart wiederherstellen.

Was bedeutet „Start PXE over IPv4“?

PXE steht für Preboot Execution Environment. Diese Funktion erlaubt es einem Computer, über das Netzwerk zu starten, statt von einer lokalen Festplatte oder SSD. Das wird häufig in Unternehmen für automatisierte Windows-Installationen verwendet.

Privatanwender sehen diese Meldung meist dann, wenn:

- kein bootfähiges Laufwerk gefunden wird

- die Boot-Reihenfolge falsch eingestellt ist

- die interne Festplatte nicht erkannt wird

- das Betriebssystem beschädigt ist

Der PC sucht dann im Netzwerk nach einem Startserver und zeigt „Start PXE over IPv4“ an.

Typische Ursachen im Überblick

Falsche Boot-Reihenfolge

Der Rechner bestätigt, dass er kein startfähiges Laufwerk findet, und wechselt automatisch zum Netzwerkstart.

Defekte oder lose Festplatte/SSD

Wenn das Systemlaufwerk physisch nicht erreichbar ist, bleibt nur der Netzwerkstart.

Beschädigter Bootloader

Fehler im Windows-Startbereich führen dazu, dass das BIOS das Laufwerk nicht als startfähig erkennt.

Falsche BIOS/UEFI-Einstellungen

Legacy-Modus, deaktiviertes UEFI oder falsche SATA-Konfiguration können den Start verhindern.

Aktiviertes PXE-Boot im Netzwerkmodus

Viele Geräte haben Netzwerkboot standardmäßig aktiviert.

Fehlgeschlagene Windows-Updates oder Stromausfall

Beschädigte Systemdateien verhindern den Start des Betriebssystems.

Erste Sofortmaßnahmen

Bevor Sie tiefer in die Technik einsteigen, prüfen Sie folgende Punkte:

- Entfernen Sie alle USB-Sticks und externen Festplatten

- Trennen Sie Netzwerk- und LAN-Kabel testweise

- Starten Sie den PC neu

- Achten Sie auf neue Geräusche der Festplatte

Bleibt der Fehler bestehen, folgen Sie den nächsten Schritten.

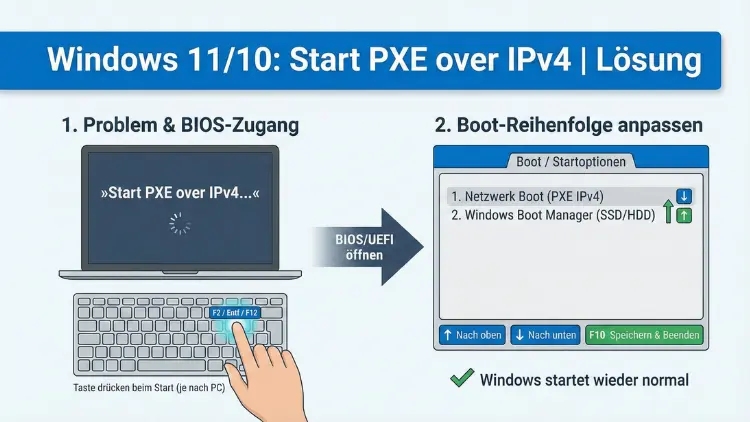

Boot-Reihenfolge im BIOS/UEFI korrigieren

BIOS/UEFI öffnen

Direkt nach dem Einschalten drücken Sie mehrfach eine dieser Tasten:

| Hersteller | Taste |

|---|---|

| Dell | F2 oder F12 |

| HP | F10 oder ESC |

| Lenovo | F1, F2 oder Novo-Taste |

| ASUS | Entf oder F2 |

| Acer | F2 |

Boot-Priorität einstellen

- Wechseln Sie zum Menü Boot

- Setzen Sie Windows Boot Manager, SSD oder HDD an erste Stelle

- Deaktivieren Sie Network Boot/PXE Boot

- Speichern Sie mit F10 und starten Sie neu

Oft ist das Problem damit bereits behoben.

Festplatte wird nicht erkannt

Wenn im BIOS keine Festplatte angezeigt wird:

Laptop

- Gerät ausschalten

- Netzteil entfernen

- Wenn möglich, Akku kurz abstecken

- SSD/HDD vorsichtig neu einsetzen

Desktop-PC

- SATA- und Stromkabel prüfen

- Anderen SATA-Port testen

- Anderes Kabel verwenden

Wird das Laufwerk weiterhin nicht erkannt, ist es möglicherweise defekt.

SATA-Modus prüfen (AHCI/RAID)

Ein falscher Controller-Modus kann den Start verhindern.

- BIOS öffnen

- Menü Storage Configuration oder SATA Mode suchen

- Prüfen, ob AHCI eingestellt ist

- Falls RAID aktiviert ist und nie genutzt wurde → auf AHCI umstellen

Achtung: Nur ändern, wenn Windows zuvor im AHCI-Modus installiert war.

UEFI vs. Legacy Boot

Windows 10 und 11 benötigen meist UEFI.

- BIOS öffnen

- Menü Boot Mode prüfen

- Sollte auf UEFI stehen

- Legacy Support deaktivieren

Nach Umstellung speichern und neu starten.

Windows-Startreparatur durchführen

Falls die Festplatte erkannt wird, aber Windows nicht startet:

Wiederherstellungsumgebung öffnen

- PC einschalten und 3× beim Windows-Logo ausschalten

- „Automatische Reparatur wird vorbereitet“ erscheint

Oder mit Windows-Installationsstick starten.

Startreparatur ausführen

- Problembehandlung

- Erweiterte Optionen

- Starthilfe

Windows versucht nun, den Bootloader zu reparieren.

Bootloader manuell reparieren

Wenn die Starthilfe nicht hilft:

- Eingabeaufforderung öffnen

- Nacheinander eingeben:

bootrec /fixmbr

bootrec /fixboot

bootrec /scanos

bootrec /rebuildbcdDanach neu starten.

Systemdateien prüfen

Beschädigte Windows-Dateien können PXE-Fehler auslösen.

In der Eingabeaufforderung:

sfc /scannowOptional zusätzlich:

chkdsk C: /f /rSecure Boot überprüfen

Manche Systeme blockieren das Startlaufwerk.

- BIOS öffnen

- Menü Secure Boot

- Testweise deaktivieren

- Änderungen speichern

BIOS auf Werkseinstellungen zurücksetzen

Ein fehlerhaftes Update oder falsche Einstellungen können Probleme verursachen.

- BIOS öffnen

- „Load Default Settings“ wählen

- Speichern und neu starten

BIOS/UEFI-Update

Ein veraltetes BIOS kann Startprobleme verursachen.

- Modellnummer des Geräts notieren

- BIOS-Version im BIOS-Menü prüfen

- Herstellerseite auf neuere Version prüfen

- Update gemäß Anleitung durchführen

Nur durchführen, wenn Sie sich sicher fühlen.

NVMe-SSD wird nicht erkannt

Bei neueren PCs kann eine NVMe-SSD fehlen, wenn:

- Intel RST aktiviert ist

- Treiber fehlen

- BIOS alt ist

Stellen Sie im BIOS testweise von RST auf AHCI um.

Netzwerkboot dauerhaft deaktivieren

Damit der Fehler nicht wieder erscheint:

- BIOS öffnen

- PXE-Boot/Network Stack deaktivieren

- Boot Option ROM auf Disabled

- Speichern

Wenn die Festplatte defekt ist

Typische Anzeichen:

- Klickgeräusche

- BIOS erkennt kein Laufwerk

- Windows-Reparatur findet keine Installation

Dann bleibt nur:

- SSD/HDD austauschen

- Windows neu installieren

- Datenrettung über Spezialsoftware oder Fachbetrieb

Windows neu installieren

Falls Reparatur nicht möglich ist:

- Windows-Installationsmedium erstellen

- Vom USB-Stick booten

- „Benutzerdefiniert“ wählen

- Systempartition neu anlegen

- Installation starten

Spezialfall: Firmenrechner

In Firmennetzwerken ist PXE gewollt.

Hier liegt das Problem meist an:

- fehlender Verbindung zum Firmennetz

- falscher VLAN-Zuweisung

- blockiertem DHCP

- deaktiviertem Deployment-Server

In diesem Fall IT-Abteilung kontaktieren.

Häufige Fehlermeldungen im Zusammenhang

- Checking Media Presence

- No Boot Device Found

- Default Boot Device Missing

- Media Test Failure

Alle deuten darauf hin, dass kein startfähiges Laufwerk erkannt wird.

Präventive Maßnahmen

Damit der Fehler nicht erneut auftritt:

- BIOS-Einstellungen nicht unnötig ändern

- Windows regelmäßig aktualisieren

- SSD-Zustand prüfen

- Wichtige Daten sichern

- Keine billigen Netzteile verwenden

FAQ

Ist PXE ein Virus?

Nein, es ist eine Netzwerkstartfunktion im BIOS.

Kann ich den Fehler ignorieren?

Nein, der PC findet kein startfähiges System.

Sind meine Daten verloren?

Nur wenn die Festplatte defekt ist. Oft bleibt alles erhalten.

Betrifft das nur Windows 11?

Nein, auch Windows 10 und ältere Versionen sind betroffen.

Zusammenfassung

„Start PXE over IPv4“ bedeutet fast immer, dass Ihr Rechner nicht von der internen Festplatte starten kann. Die häufigsten Ursachen sind eine falsche Boot-Reihenfolge, deaktiviertes UEFI, defekte Laufwerke oder ein beschädigter Windows-Bootloader.

Durch systematisches Prüfen von BIOS-Einstellungen, Startreparatur und Laufwerksstatus lässt sich das Problem in den meisten Fällen beheben.