Erfahren Sie, was eine Next Generation Firewall (NGFW) ist, wie sie moderne Bedrohungen erkennt und Ihr Netzwerk umfassend schützt.

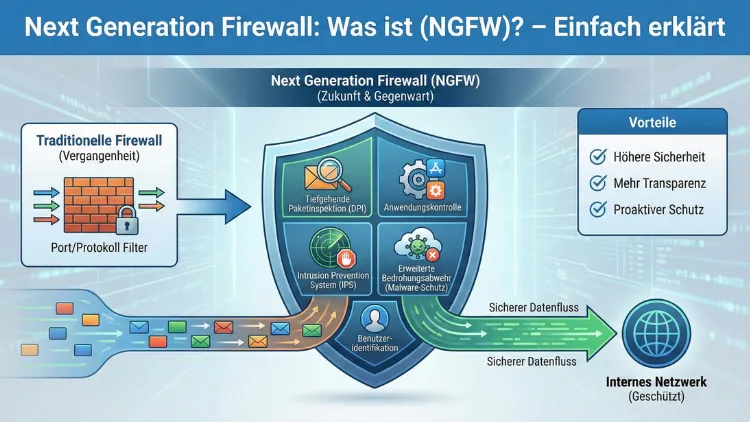

Eine Next Generation Firewall (NGFW) ist eine moderne Sicherheitslösung, die klassische Paketfilterung mit Deep Packet Inspection, Anwendungssteuerung und Intrusion Prevention kombiniert. Sie schützt Unternehmensnetzwerke vor komplexen Cyberangriffen und bietet umfassende Transparenz über Datenverkehr und Anwendungen.

Erfahren Sie einfach erklärt, wie NGFWs funktionieren, welche Vorteile sie bieten und wann sich der Einsatz lohnt. So treffen Sie fundierte Sicherheitsentscheidungen.

Was ist eine Next Generation Firewall (NGFW)?

Eine Next Generation Firewall ist eine weiterentwickelte Firewall-Technologie, die über die Funktionen traditioneller Firewalls hinausgeht. Während klassische Firewalls hauptsächlich Ports, IP-Adressen und Protokolle prüfen, analysiert eine NGFW zusätzlich Inhalte, Anwendungen und Benutzerverhalten in Echtzeit. Ziel ist es, moderne Bedrohungen wie Malware, Zero-Day-Exploits oder verschleierte Angriffe effektiv zu erkennen und zu blockieren.

Im Kern vereint eine NGFW mehrere Sicherheitsmechanismen in einem System: Deep Packet Inspection, Intrusion Prevention System (IPS), Application Control, Web-Filter und oft auch integrierte Malware-Erkennung. Dadurch entsteht ein ganzheitlicher Schutz für Netzwerke, Rechenzentren und Cloud-Umgebungen.

Wie funktioniert eine NGFW?

Eine Next Generation Firewall arbeitet auf mehreren Analyseebenen gleichzeitig. Zunächst prüft sie wie eine klassische Firewall grundlegende Netzwerkparameter wie Quell- und Zieladresse, Port und Protokoll. Anschließend geht sie tiefer und analysiert den tatsächlichen Dateninhalt.

Mehrstufige Analyse des Datenverkehrs

- Paketfilterung: Überprüfung von IP, Port und Protokoll

- Stateful Inspection: Kontextbasierte Bewertung aktiver Verbindungen

- Deep Packet Inspection: Inhaltsanalyse der Datenpakete

- Application Awareness: Erkennung konkreter Anwendungen wie Cloud-Services oder Messaging-Dienste

- Bedrohungsanalyse: Abgleich mit Signaturen, Heuristik und Verhaltensanalyse

Durch diese mehrschichtige Vorgehensweise erkennt die NGFW nicht nur bekannte Angriffe, sondern auch ungewöhnliche Verhaltensmuster im Netzwerk.

Zentrale Funktionen einer Next Generation Firewall

Deep Packet Inspection (DPI)

Deep Packet Inspection ermöglicht die detaillierte Analyse des Inhalts von Datenpaketen. So kann die Firewall versteckte Malware, schädliche Skripte oder verdächtige Payloads erkennen, die durch herkömmliche Firewalls unentdeckt bleiben würden.

Intrusion Prevention System (IPS)

Ein integriertes IPS erkennt und blockiert Angriffe in Echtzeit. Es vergleicht Netzwerkaktivitäten mit bekannten Angriffssignaturen und analysiert verdächtiges Verhalten. Dadurch lassen sich Exploits, Port-Scans und Brute-Force-Angriffe frühzeitig stoppen.

Application Control

NGFWs identifizieren Anwendungen unabhängig von Port oder Protokoll. Sie können beispielsweise unterscheiden, ob es sich um einen legitimen Cloud-Dienst, ein Videostreaming-Tool oder eine potenziell riskante Anwendung handelt. So lassen sich Richtlinien granular definieren.

Benutzer- und Identitätskontrolle

Moderne NGFWs integrieren Benutzeridentitäten in Sicherheitsrichtlinien. Statt nur IP-Adressen zu kontrollieren, können Sie Regeln für einzelne Benutzergruppen festlegen, etwa für Verwaltung, Entwicklung oder externe Dienstleister.

SSL/TLS-Inspektion

Da ein Großteil des Datenverkehrs verschlüsselt ist, bietet die NGFW die Möglichkeit zur SSL-Inspektion. Dadurch können auch verschlüsselte Bedrohungen erkannt werden, ohne den gesamten Datenverkehr unkontrolliert passieren zu lassen.

Vorteile einer NGFW für Unternehmen

Höherer Schutz vor modernen Cyberbedrohungen

Klassische Firewalls reichen heute oft nicht mehr aus, da Angriffe komplexer und verschleierter werden. Eine NGFW erkennt auch mehrstufige Attacken, die mehrere Techniken kombinieren.

Bessere Transparenz im Netzwerk

Sie sehen genau, welche Anwendungen genutzt werden, welche Benutzer aktiv sind und welche Daten übertragen werden. Diese Transparenz ist entscheidend für Compliance, Risikoanalyse und Sicherheitsstrategien.

Zentrale Sicherheitsverwaltung

Eine NGFW bündelt mehrere Sicherheitsfunktionen in einem System. Das reduziert Komplexität, vereinfacht das Management und senkt langfristig Betriebskosten.

Flexible Richtliniensteuerung

Sie können Sicherheitsrichtlinien detailliert definieren: nach Anwendung, Benutzer, Standort oder Tageszeit. Dadurch lassen sich Sicherheitsanforderungen exakt an Ihre Organisation anpassen.

Unterschied zwischen klassischer Firewall und NGFW

| Merkmal | Klassische Firewall | Next Generation Firewall |

|---|---|---|

| Paketfilterung | Ja | Ja |

| Stateful Inspection | Teilweise | Ja |

| Deep Packet Inspection | Nein | Ja |

| Anwendungssteuerung | Nein | Ja |

| Intrusion Prevention | Nein | Integriert |

| Benutzerbasierte Regeln | Nein | Ja |

| SSL-Inspektion | Selten | Standard |

Der entscheidende Unterschied liegt in der Tiefe der Analyse. Während traditionelle Firewalls vor allem auf Netzwerkebene filtern, arbeitet eine NGFW zusätzlich auf Anwendungs- und Inhaltsebene.

Typische Einsatzszenarien für NGFWs

Unternehmensnetzwerke

In mittelständischen und großen Unternehmen schützt eine NGFW interne Netzwerke vor externen Angriffen und überwacht gleichzeitig den internen Datenverkehr.

Rechenzentren

In Rechenzentren kontrolliert die NGFW Ost-West-Verkehr zwischen Servern, erkennt seitliche Bewegungen von Angreifern und verhindert Datenabfluss.

Cloud-Umgebungen

Auch in Cloud-Infrastrukturen sorgt eine NGFW für einheitliche Sicherheitsrichtlinien und schützt Workloads vor Bedrohungen aus dem Internet.

Remote-Arbeitsplätze

Mit zunehmender Remote-Arbeit sichert eine NGFW den Zugriff externer Mitarbeiter ab und überprüft Verbindungen zu Unternehmensressourcen.

NGFW vs. UTM vs. SASE

NGFW vs. UTM

UTM-Systeme (Unified Threat Management) kombinieren mehrere Sicherheitsfunktionen, sind jedoch oft weniger leistungsfähig und weniger granular konfigurierbar als spezialisierte NGFWs. NGFWs bieten tiefere Analysen und bessere Skalierbarkeit.

NGFW vs. SASE

SASE (Secure Access Service Edge) ist ein Cloud-basiertes Sicherheitsmodell, das Netzwerk- und Sicherheitsfunktionen kombiniert. NGFWs können Teil einer SASE-Architektur sein oder als lokale Sicherheitsinstanz dienen.

Auswahlkriterien für die richtige NGFW

Bei der Auswahl sollten Sie mehrere Faktoren berücksichtigen:

- Netzwerkgröße und Bandbreite

- Anzahl der Benutzer und Standorte

- Cloud-Integration

- Leistungsfähigkeit bei verschlüsseltem Traffic

- Management- und Reporting-Funktionen

- Erweiterbarkeit durch Threat-Intelligence-Feeds

Konkrete Empfehlung zur Produktauswahl

Wenn Sie eine leistungsstarke Enterprise-Lösung benötigen, setzen Sie auf eine NGFW von Palo Alto Networks und konfigurieren Sie sie über das zentrale Panorama-Management. Legen Sie zunächst Sicherheitszonen fest, definieren Sie Richtlinien pro Anwendung und aktivieren Sie die SSL-Inspektion für ausgehenden Traffic.

Für mittelständische Unternehmen empfiehlt sich eine Fortinet FortiGate NGFW. Implementieren Sie diese am Netzwerkrand, aktivieren Sie das integrierte IPS-Profil und erstellen Sie granulare Anwendungsrichtlinien über das FortiOS-Dashboard.

Schritt-für-Schritt: NGFW implementieren

Netzwerksegmentierung planen

Definieren Sie Sicherheitszonen wie internes Netzwerk, DMZ, Gäste-Netz und Cloud-Verbindungen. Ordnen Sie jeder Zone klare Sicherheitsrichtlinien zu.

Richtlinien festlegen

Erstellen Sie Regeln nach dem Prinzip „Least Privilege“. Erlauben Sie nur notwendigen Traffic, blockieren Sie unbekannte Anwendungen und protokollieren Sie verdächtige Aktivitäten.

Intrusion Prevention aktivieren

Aktivieren Sie das IPS-Modul und wählen Sie ein Profil mit aktuellen Signaturen. Passen Sie die Sensitivität an Ihr Risikoniveau an.

SSL-Inspektion konfigurieren

Importieren Sie ein internes Root-Zertifikat und aktivieren Sie die Entschlüsselung für ausgehenden HTTPS-Traffic. So erkennen Sie verschlüsselte Malware zuverlässig.

Monitoring und Reporting einrichten

Richten Sie Dashboards ein, die Anwendungen, Bedrohungen und Benutzeraktivitäten visualisieren. Überprüfen Sie diese Berichte regelmäßig und optimieren Sie Ihre Regeln.

Empfohlene Vorgehensweisen für den Betrieb einer NGFW

- Aktualisieren Sie Signaturen und Firmware regelmäßig

- Überprüfen Sie Logs täglich auf Auffälligkeiten

- Segmentieren Sie kritische Systeme in eigene Zonen

- Testen Sie neue Regeln zunächst in einem Monitoring-Modus

- Integrieren Sie die NGFW in ein zentrales SIEM-System

Diese Maßnahmen erhöhen die Effektivität der Firewall und reduzieren Fehlkonfigurationen.

Kosten und Wirtschaftlichkeit

Die Kosten einer NGFW hängen von Durchsatz, Funktionsumfang und Lizenzmodell ab. Neben Anschaffungskosten fallen laufende Kosten für Support, Threat-Intelligence-Feeds und Wartung an. Langfristig lohnt sich die Investition, da Sicherheitsvorfälle erheblich teurer sein können als präventive Schutzmaßnahmen.

Zukunft der Next Generation Firewalls

Die Entwicklung geht in Richtung stärkerer Automatisierung und KI-gestützter Bedrohungserkennung. Zukünftige NGFWs werden Angriffe noch schneller erkennen, selbstständig Gegenmaßnahmen einleiten und sich nahtlos in Zero-Trust-Architekturen integrieren.

Auch die Integration mit Cloud-Sicherheitsplattformen und SASE-Modellen wird weiter zunehmen. Dadurch entsteht ein einheitlicher Sicherheitsansatz über lokale und cloudbasierte Infrastrukturen hinweg.

Häufig gestellte Fragen (FAQ)

Was ist der Hauptzweck einer NGFW?

Der Hauptzweck besteht darin, moderne Cyberbedrohungen durch tiefgehende Analyse des Datenverkehrs zu erkennen und zu blockieren, während gleichzeitig legitime Anwendungen kontrolliert zugelassen werden.

Ist eine NGFW für kleine Unternehmen sinnvoll?

Ja, besonders wenn sensible Daten verarbeitet werden oder Cloud-Dienste intensiv genutzt werden. Auch kleine Unternehmen profitieren von verbesserter Transparenz und Schutz vor komplexen Angriffen.

Kann eine NGFW klassische Firewalls ersetzen?

In den meisten Fällen ja. Eine NGFW deckt alle Funktionen klassischer Firewalls ab und erweitert diese um zusätzliche Sicherheitsmechanismen wie Anwendungssteuerung und Intrusion Prevention.

Beeinträchtigt eine NGFW die Netzwerkleistung?

Bei korrekter Dimensionierung und Konfiguration ist der Einfluss minimal. Wichtig ist, ein Modell zu wählen, das ausreichend Durchsatz für verschlüsselten Traffic bietet.

Wie oft sollten NGFW-Regeln überprüft werden?

Sie sollten Sicherheitsrichtlinien mindestens monatlich prüfen und bei Änderungen in Infrastruktur oder Bedrohungslage sofort anpassen.

Fazit

Eine Next Generation Firewall ist ein zentraler Baustein moderner IT-Sicherheitsstrategien. Sie kombiniert klassische Firewall-Funktionen mit tiefgehender Analyse, Anwendungssteuerung und Echtzeit-Bedrohungserkennung.

Dadurch erhalten Sie umfassenden Schutz, höhere Transparenz und flexible Kontrollmöglichkeiten. Wer Netzwerke, Cloud-Dienste und sensible Daten effektiv absichern möchte, sollte eine NGFW gezielt auswählen, korrekt implementieren und kontinuierlich optimieren.